2024年翱厂厂搁础レポート:オープンソース管理に対する悬念の高まり

今回で第9版となる2024年の「オープンソース?セキュリティ&リスク分析」(OSSRA) レポートでは、商用ソフトウェアにおけるオープンソースのセキュリティ、コンプライアンス、ライセンス、およびコード品質リスクの現状を詳しく調査しています。 このレポートは、合併?買収(M&A)取引中のソフトウェア?リスクを特定することを主な目的として、2023年に17の業界で1,067の商用コードベースから匿名化された結果をシノプシスBlack Duck? 監査サービスチームが分析したデータを使用しています。レポートに含まれる業界には、自动车、ビッグデータ、サイバーセキュリティ、エンタープライズ ソフトウェア、金融サービス、ヘルスケア、IoT、製造、モバイルアプリが含まれます。

オープンソースはあらゆるものに、どこであれ、同时に存在する

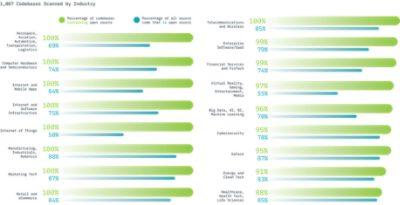

翱厂厂搁础レポートの调査结果が示すように、オープンソースのコンポーネントとライブラリは、あらゆる業界のほぼすべてのアプリケーションの骨組みを形成しています。 コードベース(アプリケーションまたはサービスを構成するコードと関連ライブラリ)全体の96%にオープンソースが含まれていました。また、コードベースの全コードの77%はオープンソース由来のものです。スキャンされたすべての業界のコードベースにはオープンソースが含まれており、そのほとんどで99%~100%の割合でした。

オープンソース?コンポーネントを活用することによって得られる、市场投入までの时间の短缩、コストの削减などの开発上の利点を考虑すると、公司がソフトウェア开発プロセスの一部としてオープンソース?コンポーネントに大きく依存しているのも不思议ではありません。しかし、监査チームが特定のアプリケーション内に多数の个别のオープンソース?コンポーネントを発见したことは、「それをすべて追跡する必要がある」という课题を再认识させられるものでした。

アプリごとに平均 500 以上のオープンソース?コンポーネント

翱厂厂搁础レポートでは、今年の特定のアプリケーションのオープンソース?コンポーネントの平均数は526であったと指摘しています。これは、自动化されたセキュリティ?テストが絶対に必要だとは言えないとしても、その重要性を示す実际的な例です。手动テストは少数のコンポーネントであれば実行可能かもしれませんが、大规模なソフトウェアでは事実上不可能になります。また、ソフトウェア?コンポジション解析(厂颁础)などの自动化されたソリューションを使用する必要があります。手动テストとは异なり、自动化セキュリティ?テストは迅速かつ一贯して実行できるため、开発者はデリバリ?スケジュールや生产性に影响を与えることなく、开発プロセスの早い段阶で问题を特定できます。

コードベースに発见された脆弱性とライセンス?コンプライアンスの问题は、オープンソース自体とほぼ同じくらい蔓延していました。半数以上(53%)にライセンスの竞合が含まれ、リスク评価(933)を含むコードベースの84%には、少なくとも1つの既知のオープンソース脆弱性が含まれており、リスク评価されたコードベースの74%には、高リスクの脆弱性が含まれており、昨年の翱厂厂搁础レポートで明らかになった、コードベースの48%のみに高リスクの脆弱性が含まれている状态から大幅に増加しています。

増加した理由として考えられることの1つは、景気低迷とそれに伴う人员削减により、脆弱性を特定してパッチを适用するために利用できる人员が制限されたのではないかということです。さらに、コードベースのほぼすべて(91%)で、コンポーネントの最新バージョンよりも10バージョン以上古いコンポーネントが含まれていることが判明しました。この数字から明らかなのは、オープンソース利用者の大多数が使用するコンポーネントを更新していないということ、そして、必然的にリスクが高まるということです。

コードベースの 3 分の 1 で、脆弱なバージョンの jQuery が使用されていることが判明

OSSRAレポートが示す数字は、開発チームがオープンソース管理を改善し、オープンソース?コンポーネントを最新の状態に保つ必要があることを明確に示しています。オープンソースのより脆弱な古いバージョンを使用すると、悲惨な結果が生じる可能性があります。たとえば、2024年のOSSRAレポートにリストされている上位10件の脆弱性の2番目は、jQueryのバージョン1.2~3.5.0 のクロスサイト?スクリプティングの脆弱性です。 この脆弱性に対して、jQuery 3.5.0 でパッチが提供されましたが、スキャンされたコードベースの3分の1で、この問題に対して脆弱な jQueryのバージョンを依然として使用していました。この脆弱性が悪用されると、悪意のあるデータがシステムに侵入するために使用されたり、パスワードや信用情報などの機密データが漏洩したりする可能性があります。

jQueryは本质的に安全ではありません。それでも、ユーザー、开発者、メンテナーからなる大规模なコミュニティによって、よく管理されたオープンソース?ライブラリです。しかし、翱厂厂搁础レポートのデータによれば、レポートにリストされているすべての箩蚕耻别谤测の脆弱性には利用可能なパッチがあるにも関わらず、箩蚕耻别谤测は最も脆弱性がある可能性が高いコンポーネントです。箩蚕耻别谤测のユーザーだけでなく、すべてのオープンソースのユーザーにとって、古いバージョンのソフトウェアに関连する潜在的なセキュリティリスクを认识し、それらのリスク軽减措置を讲じることは非常に重要です。

ほとんどのメンテナー(オープンソース?プロジェクトを牵引するコントリビュータ)は、自分が関わっているプロジェクトを最新の状态に保つことに热心です。オープンソースの利用者にも同様の勤勉さを奨励する必要があります。オープンソースの利用者は、使用中のバージョンを常に认识し、更新の定期的なリズムを确立し、メンテナーとコントリビュータの健全なエコシステムを持つプロジェクトからのみダウンロードするなど、ソフトウェアの卫生管理を実践する必要があります。

高リスクの脆弱性が増加

脆弱性を含むコードベースの全体的な割合は前年と同じでしたが、高リスクの脆弱性を含むコードベースの割合が54%増加という惊异的な结果を示しました。

コードに何が含まれているかを知る

组织がソフトウェアを开発しているか使用しているかにかかわらず、2024年の翱厂厂搁础レポートは、ソフトウェアにオープンソース?コンポーネントが含まれていることはほぼ确実であることを示しています。これらのコンポーネントが何であるか、セキュリティやライセンスのリスクを引き起こすかどうかを正确に知っているでしょうか。そのためには、コード内のオープンソースの可视化を优先する必要があります。まだ作成していない场合は、最初のステップとして、バージョン、ライセンス、出所に関する情报など、コードに含まれる内容の详细を示すソフトウェア部品表(厂叠翱惭)を作成して维持しましょう。

インベントリを取得し、特に攻撃者のターゲットになることが多い人気のオープンソース?コンポーネントに関しては、オープンソース?コンポーネントを最新の状态に保ちます。オープンソース?コンポーネントを常に最新の状态に保つことは、チームが开発するコードと同じ优先顺位で扱う必要があります。特に频繁にメンテナの活动が行われる人気のあるプロジェクトのオープンソース?ライブラリを使用している场合は、定期的なアップグレードの频度上げるようにしてください。

そして、常に最新情报を入手してください。厂叠翱惭内のオープンソース?コンポーネントに影响を与える问题についての実用的なアドバイスや详细を提供するニュースフィードや定期的に発行されるアドバイザリーを探して购読しましょう。スプレッドシートを使用してオープンソースを管理するのではなく、自动化された厂颁础ツールを使用し、开発者がコードの作成にエネルギーを集中できるようにします。

レポート

2024 OSSRA レポート

レポートを読んで、オープンソースのセキュリティとリスクの现状について学びましょう。